IL REVENGE PORN

Avv. Prof. Dott. Criminologo Forense Giovanni Moscagiuro

In Italia, il reato di revenge porn è disciplinato dall'articolo 612-bis del Codice Penale, che prevede la seguente incriminazione:

"Chiunque diffonde, con qualsiasi mezzo, immagini o sequenze audiovisive idonee a ledere l'onore o la reputazione della persona rappresentata, ovvero a violare la privacy della stessa, è punito con la reclusione da sei mesi a quattro anni e con la multa da euro 1.000 a euro 10.000.

Se il fatto è commesso nei confronti di persona offesa dal reato di violenza sessuale di cui agli articoli 609-bis, 609-ter o 609-quater, la pena è della reclusione da uno a sei anni.

Salve le ipotesi di cui all'articolo 617, primo comma, la stessa pena si applica a chiunque detiene, acquista o si procura immagini o sequenze audiovisive di cui al primo comma."

In sostanza, il reato di revenge porn consiste nella diffusione, con qualsiasi mezzo, di immagini o sequenze audiovisive idonee a ledere l'onore o la reputazione della persona rappresentata, ovvero a violare la sua privacy. La pena prevista per questo reato va dalla reclusione da sei mesi a quattro anni e con la multa da euro 1.000 a euro 10.000. La pena può essere aumentata se il fatto è commesso nei confronti di una persona già offesa dal reato di violenza sessuale. Inoltre, è prevista la stessa pena per chiunque detiene, acquista o si procura immagini o sequenze audiovisive di revenge porn.

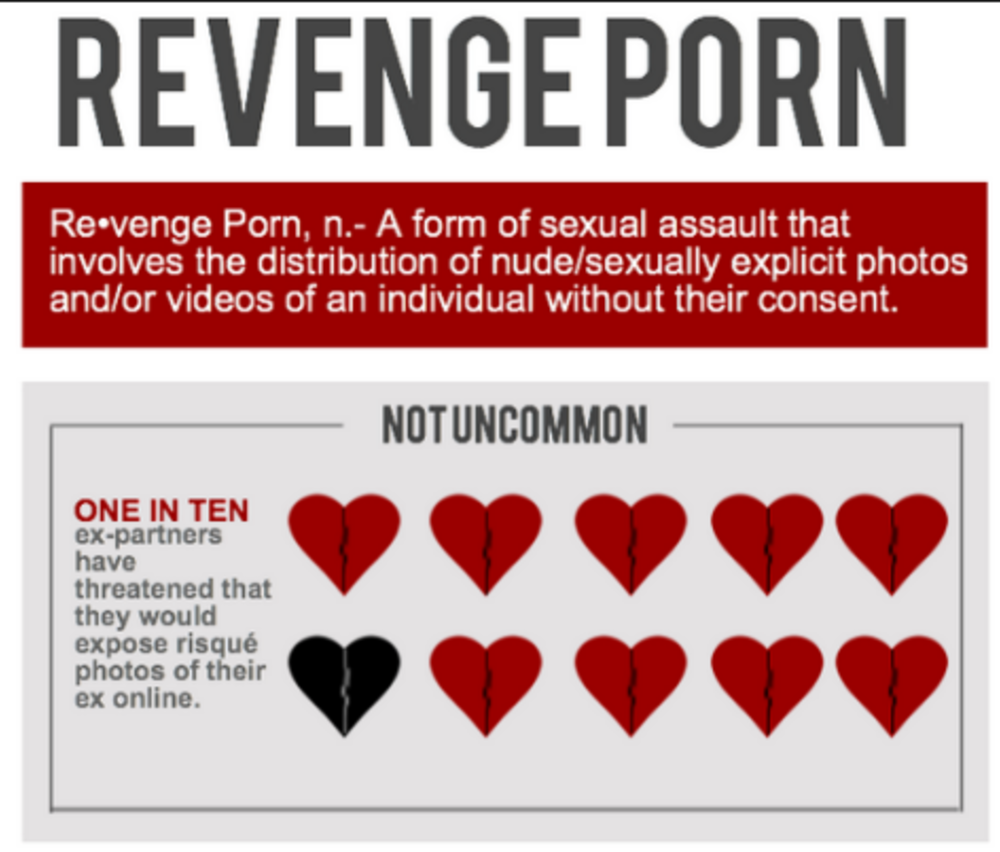

Il revenge porn è una forma di violenza sessuale digitale che consiste nella diffusione di immagini o video intimi di una persona senza il suo consenso. Spesso, le immagini o i video sono stati originariamente scattati o registrati durante una relazione intima consensuale, ma vengono divulgati dopo la fine della relazione o in seguito ad una vendetta o un ricatto.

Il revenge porn si manifesta attraverso la pubblicazione di immagini o video intimi su internet, sui social network, sui siti di condivisione di file o tramite messaggi privati. La vittima può essere individuata attraverso il nome completo, l'indirizzo, il luogo di lavoro o altre informazioni personali.

Per difendersi dal revenge porn, è importante adottare alcune misure preventive, come non condividere immagini o video intimi con altre persone e proteggere la propria privacy sui social network e sui siti di incontri. In caso di divulgazione di immagini o video intimi, la vittima deve raccogliere prove della diffusione, come screenshot, e rivolgersi alle autorità competenti per segnalare l'accaduto e denunciare il reato.

Le soluzioni per affrontare il revenge porn possono variare a seconda del caso specifico. In alcuni casi, la vittima può ottenere la rimozione delle immagini o dei video dalla piattaforma su cui sono stati pubblicati. In altri casi, può essere necessario ricorrere alla via legale per ottenere giustizia e risarcimento.

In Italia, il revenge porn è considerato un reato e viene punito con la reclusione da 6 mesi a 4 anni e una multa da 1.000 a 10.000 euro. Inoltre, il responsabile è tenuto al risarcimento dei danni causati alla vittima. La legge prevede anche la possibilità di ricorrere alla procedura del "diritto all'oblio", che consente di chiedere la rimozione delle informazioni personali diffuse in modo illecito su internet.

Condividi:

Articoli che potrebbero interessarti

Cosa è lo stalking organizzato e il controllo mentale

21 lug. 2023 • tempo di lettura 5 minuti

Lo stalking organizzato è un sistema di “guerra non convenzionale/psicologica“, di persecuzione e di tortura che ha come scopo l’eliminazione di un obbiettivo, di solito attivisti politici non controllati, ricercatori delle cospirazioni, gente che si oppone all’immigrazione e al globalismo, spie, gente che tenta di denunciare gravi crimini e abusi perpetrati da parte di grandi aziende o organizzazioni statali eccetera. Lo stalking organizzato è secondo me un metodo per portare avanti la dittatura del nuovo ordine mondiale.Lo stalking organizzato è un programma simile al programma COINTELPRO dell’FBI in cui l’FBI prendeva di mira, sabotava, screditava ed eliminava attivisti politici in diversi modi e si infiltrava in organizzazioni politiche. È anche simile – una combinazione tra i due programmi – al progetto MKULTRA della CIA, visto che alcune vittime prese di mira (Targeted Individuals) vengono attaccate con armi elettroniche (armi ad energia diretta e controllo mentale) e usate come cavie umane per testarle.Lo stalking organizzato si potrebbe definire anche come un nuovo “Phoenix Program” su scala globale, un programma in cui la CIA in Vietnam selezionava obbiettivi civili che venivano messi in delle liste per poi venire neutralizzati/eliminati.Lo stalking organizzato è anche molto simile alla tecnica “Zersetzung” che veniva usata dalla STASI, la polizia segreta della Germania dell’est durante il comunismo, in cui 1 cittadino su 6 lavorava come collaboratore non ufficiale per i servizi segreti.“Una guerra silenziosa si sta verificando nelle città di tutto il mondo. Viene coperta dai media, dalla psichiatria, dalle organizzazioni non governative (ONG) e dai politici. Ora che l’élite finanziaria ha finito di usare le forze armate americane e i loro alleati per conquistare nazioni con l’obbiettivo del totale dominio mondiale, stanno neutralizzando individui e gruppi di individui che vivono tra le popolazioni civili che ancora resistono. Per lo scopo hanno reclutato gran parte della popolazione civile per perseguitare coloro che sono stati identificati come nemici. Le “forze di sicurezza” stanno conducendo operazioni psicologiche (PsyOps) contro civili e torturandoli con armi ad energia diretta. L’intera operazione è al servizio di un gruppo di ricchi psicopatici che governano la nostra società, come parte di una rivoluzione mondiale creata per portare avanti una dittatura mondiale conosciuta come il Nuovo Ordine Mondiale.” – New world War: Revolutionary Methods for Political Control by Mark M. RichLo stalking organizzato è un operazione civile-militare (CMO) illegale/criminale (mettiamo che abbiano una qualche legge o ordine esecutivo che li permette di portare avanti queste operazioni, questa gente hanno truffato in massa e mentito per ottenere tali leggi anticostituzionali/criminali e quindi sono illegali sotto ogni aspetto come l’operazione stessa) portata avanti da una coalizione internazionale formata da lavoratori, aziende, civili, militari, agenti segreti, forze di polizia, organizzazioni non governative (NGO) e organizzazioni intergovernative (IGO). I metodi e le tattiche principali usate da questa forza multinazionale per neutralizzare/distruggere obbiettivi civili sono le “operazioni psicologiche” (PsyOps) e le “armi non letali“.“C’è un protocollo di base usato in ogni nazione della NATO con il quale cominciano le operazioni di stalking organizzato.Iniziano con la sorveglianza illegale degli obiettivi, il monitoraggio della loro vita privata e violando il loro domicilio. Questo viene fatto in modo da profilare i tratti della loro personalità.‘C’è un protocollo di base con il quale gli stalkers iniziano’, afferma McKinney, ‘ma l’individuo bersaglio (Targeted Individual) contribuisce alla modifica.’Dr. Munzert parla fondamentalmente dello stesso modello che descrive come una “strategia a doppio taglio”.‘Una parte consiste nell’attaccare le vittime con armi a microonde (armi ad energia diretta)’ e l’altra parte della strategia, dice, ‘è quella di cercare di fare passare gli individui bersaglio come pazzi.’” – The Hidden Evil Mark M. Rich“Lo stalking organizzato è una forma di terrorismo utilizzato nei confronti di un individuo in cui si tenta di ridurre la qualità della vita di una persona e fare in modo che: abbia un esaurimento nervoso, venga incarcerata, istituzionalizzata, subisca costantemente dolore mentale, emotivo o fisico, diventi un senza tetto e finisca con il suicidarsi. Il tutto viene fatto usando accuse ben orchestrate, bugie, diffamazioni, false indagini, intimidazioni, minacce dirette o subliminali, vandalismo, furti, sabotaggi, torture, umiliazioni, terrorismo psicologico e molestie in generale. È un sistema in cui molti agiscono contro un individuo nella comunità venendo coordinati da un organizzatore che recluta gente per partecipare nella sistematica persecuzione di un individuo e per terrorizzarlo.”La maggior parte degli “stalkers” – dipende dai livelli – non sanno di cosa si tratti veramente, pensano che sia una forma di mobbing organizzato al di fuori del posto di lavoro e vengono usati per sensibilizzare la vittima a nuovi inneschi e torturarla. O viene detto loro che l’obbiettivo preso di mira (Targeted Individual) è un individuo pericoloso o potenzialmente pericoloso e che deve per un qualche motivo essere controllato. No, al contrario di quello che molti pensano lo stalking organizzato non ha niente a che fare con il mobbing, punire/controllare criminali o con il “normale” stalking in cui un uomo – o donna – molesta e perseguita la sua ex. Nello stalking organizzato è l’intero stato, l’imprenditoria privata eccetera che ti fa stalking non degli individui che agiscono di propria iniziativa.Alcune delle tattiche più usate nello stalking organizzato sono: le campagne diffamatore, campagne di rumore, campagne di sensibilizzazione (PNL), mirroring, operazioni psicologiche (PsyOps), Gaslighting, Street Theater e altro.Tattica di stalking organizzato – Campagne di rumoreQuesta tattica consiste nel molestare costantemente la vittima con rumori, generare rumori con trapani e altri macchinari, sbattere intenzionalmente porte e tutto il resto. Serve chiaramente per tenere la vittima in uno stato di stanchezza e confusionale e per sensibilizzare la vittima a dei suoni per la tortura e le persecuzioni.Tattica di stalking organizzato – Campagne di sensibilizzazione PNLQuesta tattica consiste nel sensibilizzare – con la ripetizione – la vittima a gesti, oggetti, parole, suoni, simboli per torturarla e perseguitarla. Serve per fare sapere alla vittima che viene seguita ovunque mostrando il simbolo, la parola eccetera a cui è stata sensibilizzata. Gli stalkers cercano di sensibilizzare la vittima a più parole, oggetti, scene eccetera possibile così da torturarla molto di più ma senza dare nell’occhio perché una volta è un numero, una volta è un gesto e così via. Questi oggetti, gesti, suoni eccetera vengono poi associati a emozioni di tipo negativo come la rabbia, l’impotenza e la paura diventando così degli inneschi PNL (NLP Triggers) che evocano appunto emozioni di tipo negativo. Gli stalkers usano eventi che occorrono anche normalmente e ne aumentano la frequenza.Gli stalkers nascondono gran parte delle loro molestie usando una semplice formula.Da quello che ho potuto constatare le formule base sono:La frequenza: descrive quanto spesso un evento accada. Riguarda anche il numero di atti durante un singolo evento.Durata: riguarda la lunghezza di un singolo evento. Riguarda anche la natura delle molestie che sono continue e non finiscono mai.Intensità: l’amplificazione degli atti come fare rumore, la vista, l’affollamento, eccetera all’interno di un evento.

Continua a leggere

L’attività parlamentare e il reato di corruzione

31 mag. 2021 • tempo di lettura 8 minuti

Uno dei principali baluardi dell’ordinamento italiano è la separazione tra i tre poteri fondamentali: potere legislativo, potere esecutivo e potere giurisdizionale. Al fine di garantire tale separazione, la Costituzione italiana prevede una serie di garanzie che riservano al parlamentare un trattamento speciale nello svolgimento della propria attività legislativa. Si vuole evitare in questo modo una inopportuna ingerenza in relazione all’attività parlamentare, e alla funzione legislativa stessa. Alla luce di tali garanzie, ci si chiede, quindi, se è configurabile il reato di corruzione in capo al soggetto che svolge tale attività parlamentare.Le garanzie costituzionali per il parlamentareIl reato di corruzione e i suoi presuppostiL’evoluzione giurisprudenziale sulla configurabilità del reato di corruzione in capo al parlamentareConclusioni 1 - Le garanzie costituzionali per il parlamentareL’attività parlamentare è espressione di uno dei principali poteri previsti dall’ordinamento, quale il potere legislativo. Proprio per l’importanza che lo stesso riveste, è sempre stata particolarmente sentita l’esigenza di riservare una forte indipendenza e autonomia dagli altri poteri dello Stato, in particolare dal potere esecutivo e dal potere giurisdizionale. È per questo motivo che nella nostra Carta costituzionale ritroviamo molteplici disposizioni che mirano a riconoscere un trattamento speciale al parlamentare, in modo da garantirgli una sfera di immunità grazie alla quale possa perseguire l’interesse dello Stato senza dover dipendere o dare giustificazioni ad altri soggetti. Tra le disposizioni costituzionali più rilevanti in tal senso vi è l’art. 68 Cost., e in particolare il comma 1, che prevede una immunità sostanziale per il parlamentare: i membri del Parlamento non possono essere chiamati a rispondere delle opinioni espresse e dei voti dati nell'esercizio delle loro funzioni. Non si può, quindi, in alcun modo immaginare una condanna per il parlamentare sulla base dei voti o delle opinioni che ha espresso nel corso della propria attività.Ulteriore disposizione rilevante è quella dell’art. 67 Cost., che vieta il cd. mandato operativo, stabilendo che ogni membro del Parlamento rappresenta la Nazione ed esercita le sue funzioni senza vincolo di mandato. Ciò sta a significare che il parlamentare non risponde e non persegue le sole esigenze dei singoli, ma si impegna invece per la totalità dei cittadini, senza poter accogliere incarichi direttivi specifici.Infine, un’altra disposizione che entra in gioco è quella dell’art. 66 Cost., che prevede l’autodichia delle singole Camere, alla luce della quale ciascuna Camera giudica dei titoli di ammissione dei suoi componenti e delle cause sopraggiunte di ineleggibilità e di incompatibilità – viene così esclusa la giurisdizione sia del giudice ordinario, sia di quello amministrativo, riservando alla Camera stessa la funzione giurisdizionale sui propri membri.Appare evidente che la Costituzione mira ad evitare una qualsiasi ingerenza nell’attività parlamentare, e a garantire al parlamentare stesso una sfera di autonomia e indipendenza, all’interno della quale lo stesso possa operare liberamente. 2 - Il reato di corruzione e i suoi presuppostiOggi le norme sulla corruzione sono contemplate dagli artt. 318 e 319 c.p., la prima è la corruzione per l’esercizio della funzione (cd. corruzione impropria), il secondo è la corruzione per atto contrario ai doveri di ufficio (cd. corruzione propria). Si tratta di un reato plurisoggettivo proprio, cioè un reato che necessariamente vede la partecipazione di più soggetti, i quali vengono entrambi puniti.In particolare l’art. 318 c.p. punisce, da un lato, il pubblico ufficiale che vende la propria funzione e, dall’altro lato, il privato che in cambio gli dà o gli promette denaro o altra utilità. Oggi tale fattispecie viene comunemente denominata come “mercimonio delle funzioni”.Invece, il 319 c.p. punisce quel pubblico ufficiale che promette di adottare un atto contrario ai doveri del suo ufficio, in cambio di denaro o altra utilità da parte del privato, che verrà altrettanto punito.È pacificamente considerato come reato a doppio schema, o reato a consumazione prolungata, in quanto il reato in sé si perfeziona già con il solo accordo tra il pubblico ufficiale e il privato, ma poi si consuma in un secondo momento, e cioè quando vi è l’ultima dazione di denaro o altra utilità da parte del privato.Presupposto fondamentale è che uno dei due soggetti sia un pubblico ufficiale. Ci si chiede, quindi, se il parlamentare possa essere considerato come pubblico ufficiale, poiché se non può essere considerato tale, in nessun modo si potrà ritenere integrato il reato di corruzione. La nozione viene fornita dall’art. 357 c.p., secondo cui sono pubblici ufficiali tutti coloro i quali esercitano una pubblica funzione legislativa, giudiziaria o amministrativa. Appare quindi ormai pacifico che anche il parlamentare possa essere considerato quale pubblico ufficiale: dal momento che l’art. 357 c.p. fa espresso riferimento alla attività legislativa, si ritiene che senza dubbio possa rientrare nella definizione anche il parlamentare. Peraltro, si ritiene che debba essere considerato tale anche quando svolge funzioni diverse (come attività di indirizzo e controllo), non potendo sostenere che sia pubblico ufficiale solo in relazione a certi atti specifici, e non ad altri. Infine, si pone l’accento sull’art. 322 bis n.1, che estende le norme sulla corruzione anche al parlamentare europeo, considerandolo quindi pubblico ufficiale. Sarebbe irrazionale considerare pubblico ufficiale il parlamentare europeo, e non invece quello nazionale.3 - L’evoluzione giurisprudenziale sulla configurabilità del reato di corruzione in capo al parlamentareIl problema si pone quando il parlamentare si accorda con un privato: l’accordo prevede che da un lato il privato promette al parlamentare denaro o altra utilità, e dall’altro lato il parlamentare promette al privato di porre in essere un determinato atto del suo ufficio (es. votare in un certo modo).Nonostante la possibilità di considerare il parlamentare quale pubblico ufficiale, nel corso della evoluzione giurisprudenziale non è stata affatto scontata la configurabilità del reato di corruzione in capo allo stesso.Secondo una prima tesi, infatti, non è possibile applicare le norme sulla corruzione in relazione all’attività parlamentare: se si consentisse al giudice penale di valutare la liceità degli accordi, si permetterebbe allo stesso di sindacare sia l’attività stessa, sia il voto del singolo parlamentare. In questo modo verrebbe del tutto violato l’art. 68 Cost., che prevede la sfera di immunità per i voti dati; non verrebbe in alcun modo garantita l’autonomia e la indipendenza che la Carta costituzionale considera indispensabile per l’esercizio dell’attività parlamentare stessa. Peraltro, è stato evidenziato che la funzione svolta dal parlamentare sia per antonomasia una attività di compromesso, alla luce della quale inevitabilmente si arriva a degli accordi per poter operare. Ciò rende particolarmente difficile individuare una linea di confine tra quel che è lecito e ciò che non lo è, attribuendo al giudice penale un eccessivo potere di giudizio, del tutto arbitrario.Una differente tesi, invece, che appare oggi prevalente in giurisprudenza, ritiene che a date condizioni si possono applicare le norme sulla corruzione anche all’attività del parlamentare.Infatti, è vero che la Costituzione prevede una serie di garanzie a tutela dell’attività legislativa e a tutela del parlamentare, ma tali garanzie non sono affatto previste al fine di permettere al singolo di vendere la propria funzione: tali garanzie non possono in alcun modo legittimare un asservimento della carica o della funzione a fini privati. Una lettura di tal genere, infatti, finirebbe per tradire la ragion d’essere delle stesse garanzie, che devono operare solo se riguardano uno svolgimento lecito dell’attività parlamentare. L’art. 68 Cost., infatti, non prevede una immunità totale e assoluta, che possa consentire un eccessivo privilegio al parlamentare, ma si pone solo a tutela della attività legislativa legittimamente svolta. Peraltro, sarebbe irrazionale applicare le norme sulla corruzione al parlamentare europeo, come previsto dall’art. 322 bis n. 1 c.p., e non anche al parlamentare nazionale.Ulteriore argomento invocato dalla recente giurisprudenza è anche quello secondo cui la stessa Corte costituzionale, nel corso di una questione attinente ad un conflitto di attribuzione tra poteri dello Stato, ha evidenziato che se un fatto coinvolge anche dei beni che non fanno parte della vita parlamentare e che non è adeguatamente disciplinato dai regolamenti parlamentari con proporzionate sanzioni o adeguati rimedi, allora ben si può ricorrere all’ordinamento generale. La Corte costituzionale, in particolare, ha fornito una serie di esempi, e tra gli altri ha fatto riferimento proprio al reato di corruzione.4 - ConclusioniSi ritiene, quindi, che alla luce del più recente orientamento giurisprudenziale il parlamentare possa essere imputato e successivamente condannato per il reato di corruzione. Si evidenzia che secondo la tesi maggioritaria è possibile configurare solo il reato di corruzione cd. impropria, previsto dall’art. 318 c.p. Attualmente, infatti, tale disposizione punisce il generale asservimento della funzione, senza far riferimento ad uno specifico atto – al contrario di quanto avviene per l’art. 319 c.p. (corruzione propria). Nel caso dell’art. 318 c.p. non si pone alcun problema in merito al sindacato del giudice penale sull’atto posto in essere dal parlamentare, e quindi non vi è il rischio di violare l’art. 68 Cost., proprio perché il reato di corruzione impropria non fa alcun riferimento all’atto specifico.Esiste, tuttavia, anche una diversa tesi ancor più estrema, secondo cui è possibile configurare in capo al parlamentare anche il reato di corruzione propria, art. 319 c.p. Invero, se il parlamentare vende il proprio voto, è evidente che questa condotta non potrà mai giustificare l’applicazione della immunità costituzionale, che altrimenti diverrebbe un privilegio. Secondo tale tesi, infatti, le garanzie previste dalla Costituzione mai potrebbero arrivare a giustificare una condotta tale, e si rischierebbe altrimenti di tradire la ratio delle garanzie stesse, volte a consentire una corretta attività legislativa.Editor: dott.ssa Claudia Cunsolo

Continua a leggere

Scritto da:

Egregio Avvocato

La responsabilità penale del datore di lavoro per contagio da Coronavirus: presupposti e limiti

8 gen. 2026 • tempo di lettura 23 minuti

La responsabilità penale del datore di lavoro per contagio da Coronavirus: presupposti e limiti Il deflagrare dell’epidemia di Covid-19 comporterà, tra le molteplici conseguenze, anche quella di modificare la nozione giuridica stessa del concetto di “sicurezza sul luogo di lavoro” cui la nostra normativa fa riferimento. Quello degli obblighi di sicurezza che, a vario titolo, gravano sull’imprenditore/datore di lavoro è tema, su cui, come noto, il legislatore si è profuso, negli ultimi anni, in una pluralità di interventi normativi di vario grado il cui intento è quello di garantire in maniera sempre più stringente il lavoratore da qualsiasi rischio inerente al luogo di lavoro. Ciò, come noto, comportava già, prima dell’emergenza Covid-19, un onere piuttosto gravoso in capo al datore di lavoro, chiamato a dotarsi, a sue spese e a pena di incorrere in responsabilità (anche) di natura penale, dei necessari presidi di sicurezza nonchè a provvedere, tra l’altro, all’adeguata formazione del personale. L’emergenza Covid-19 tuttora in atto ha posto tutti noi al cospetto di un rischio evidentemente imprevisto (ancorchè oggettivamente non imprevedibile, quantomeno dagli organi sanitari a ciò deputati) e di natura peculiare perché, lungi dall’essere relegato, come avviene per la quasi totalità degli altri fattori di rischio, a specifiche attività lavorative, incombe potenzialmente su tutti noi e, ovviamente, sulla pressochè totalità dei lavoratori. Con il presente contributo ci proponiamo dunque, con taglio il più possibile pratico e conciso, di fornire risposta agli imprenditori/datori di lavoro che, nell’arco delle ultime settimane, hanno richiesto delucidazioni in merito ai profili di responsabilità in cui potrebbero incorrere nella malaugurata ipotesi in cui un loro dipendente (o anche un terzo) dovesse contrarre l’infezione Covid-19 sul luogo di lavoro. L’eco mediatica suscitata da alcune inchieste giudiziarie attualmente in corso presso diverse Procure italiane, volte ad accertare eventuali responsabilità per il contagio di ospiti di R.S.A. e aziende ospedaliere, fa comprendere che la preoccupazione degli imprenditori non è infondata e che verosimilmente i controlli sull’osservanza delle relative misure di sicurezza si intensificheranno nei prossimi mesi. Il quadro normativo cui occorre fare riferimento riposa principalmente su due note disposizioni normative che, oramai da diversi anni, disciplinano, rispettivamente, la salute e la sicurezza sul luogo di lavoro (D. L.vo 81/2008) e la responsabilità penale-amministrativa delle persone giuridiche per fatto costituente reato (D. L.vo 231/2001). Si tratta, come anzidetto, di norme le cui prescrizioni sono – generalmente - già note agli imprenditori, non fosse altro per le conseguenze di natura penale che prevedono in capo al legale rappresentante in caso di loro inosservanza. Il quadro così tratteggiato si completa se alle predette disposizioni normative, in funzione integrativa delle medesime, affianchiamo la pluralità di interventi di rango secondario (circolari, linee guida, protocolli, ecc.) emanati proprio per fronteggiare l’emergenza Covid-19 sui luoghi di lavoro, di cui proveremo a fornire un quadro sintetico. I presupposti della responsabilità penale Per il principio generale di prevedibilità e evitabilità dell’evento sostanziato dal combinato disposto degli artt. 40-42 del nostro Codice Penale, per rispondere in sede penale di un evento, occorre che quest’ultimo fosse prevedibile e evitabile da chi era investito dell’obbligo giuridico di impedirlo. Il predetto criterio va sempre tenuto a mente nell’interpretare le dettagliate prescrizioni della normativa in materia di sicurezza sul luogo di lavoro nonché per fondare la responsabilità penale di un soggetto per il contagio da Covid-19. Ora, va detto che, se da un lato l’emergenza Covid-19 ha colto clamorosamente impreparati alcuni settori del Paese che avrebbero dovuto ragionevolmente ipotizzare l’eventualità, già più volte manifestatasi anche in un recente passato, di un’epidemia e provvedere, ad esempio, a rifornire per tempo gli ospedali di sufficienti forniture di dispositivi di protezione individuale e di specifiche procedure di trattamento dei casi, dall’altro lato quello dell’esposizione a un agente infettivo patogeno e del relativo contagio sul luogo di lavoro è rischio già da tempo contemplato dall’ordinamento e dalla giurisprudenza ([1]). Ragionando di responsabilità penale del datore di lavoro e avendo a mente il principio di tassatività, in funzione del quale nessuno può essere chiamato a rispondere in sede penale di un fatto che non sia espressamente previsto come reato, la prima domanda (la cui risposta, a giudicare da quanto è dato leggere sui mass media in questi giorni, non è poi così scontata) è: quale reato si può ipotizzare in caso di contagio da Covid-19? Il contagio viene equiparato, per consolidatissima giurisprudenza, alla “malattia” che forma oggetto del reato di lesioni personali previsto dall’art. 590 del Codice Penale. La “malattia”, infatti, secondo la nozione costantemente recepita nelle corti di giustizia è “…qualsiasi alterazione anatomica o funzionale dell’organismo…” ([2]). Il predetto principio viene ribadito peraltro proprio dall’art. 42 del D.L. 18/2020 (c.d. Decreto Cura Italia), laddove si precisa espressamente che il contagio da Covid-19 deve essere trattato dal datore di lavoro(pubblico o privato che sia) e dall’Inail come un infortunio. Completa il quadro la circolare Inail n. 13 del 3/4/2020 che precisa “…secondo l’indirizzo vigente in materia di trattazione dei casi di malattie infettive e parassitarie, l’Inail tutela tali affezioni morbose, inquadrandole, per l’aspetto assicurativo, nella categoria degli infortuni sul lavoro…”. La sussistenza di una “malattia” così definita, pertanto, è condizione necessaria ma ancora non sufficiente, di per sé sola, per ipotizzare in capo al datore di lavoro una responsabilità penale. A questo fine occorrerà ancora, infatti, valutare se in capo al medesimo vi fossero altresì:· la posizione di garanzia, ovvero l’obbligo giuridico di evitare l’evento lesivo;· la colpa, sia essa colpa c.d. “specifica o qualificata”, ovvero la violazione di prescrizioni di legge o di normativa secondaria che mirano proprio ad evitare l’evento che si è concretizzato (c.d. “norma cautelare”), o colpa c.d. “generica”, ovvero la violazione di ordinarie regole di prudenza. I limiti della responsabilità penale E’ a questo punto che emerge la centralità, per qualificare (o escludere) la responsabilità penale del datore di lavoro per contagio da Covid-19, delle prescrizioni di cui al già citato D. L.vo n. 81/2008 (Testo Unico sulla Sicurezza sul Luogo di Lavoro) e, come si dirà, del D. L.vo 231/2001 (Responsabilità amministrativa da reato delle persone giuridiche). Se, infatti, quasi sempre (ma non necessariamente, come si vedrà infra), il datore di lavoro/legale rappresentante dell’impresa è titolare della posizione di garanzia, ovvero dell’obbligo giuridico di evitare l’evento lesivo del contagio, al fine di poter contestare al medesimo la responsabilità penale legata alla relativa malattia (o, addirittura, al decesso), occorrerà altresì dimostrare che in capo al predetto vi sia un profilo di colpanel senso anzidetto, in particolare di colpa specifica per violazione di legge o normativa secondaria, dunque la violazione di una o più “norme cautelari”. Ora, parlando di legge o normativa secondaria le cui prescrizioni siano volte ad evitare l’evento lesivo a quali disposizioni facciamo riferimento? Principalmente, a quelle contenute nel D. L.vo 81/2008 (Testo Unico sulla Sicurezza sul Luogo di Lavoro), eventualmente integrate dalle successive disposizioni di rango secondario (che di seguito sintetizzeremo) in materia di prevenzione del contagio da Coronavirus sul luogo di lavoro, nelle quali si deve oramai tenere conto anche della copiosa e recentissima regolamentazione emergenziale. Sarebbe errato vedere in ciò un meccanismo di deminutio della tutela della persona offesa contagiata, sostanzialmente gravata (tramite il pubblico ministero) dell’onere di dimostrare la violazione di una norma cautelare da parte del datore di lavoro per poter ottenere giustizia in sede penale. Si tratta, piuttosto, dell’applicazione di un basilare principio illuministico di civiltà giuridica e di buon senso, in funzione del quale non si può esigere che alcuno venga chiamato a rispondere in sede penale di eventi lesivi che non era per legge tenuto a evitare. Ciò vale in generale, rispetto a qualsiasi rischio di natura lesiva che si possa concretizzare nell’ambito dell’attività produttiva e vale a maggior ragione per il rischio da contagio di Covid-19. Il principio anzidetto comporta dunque che l’imprenditore/datore di lavoro è tenuto, a rischio di risponderne in sede (anche) penale, a rispettare le prescrizioni normative dettate dal D. L.vo 81/2008 in materia di sicurezza (che impongono le relative norme cautelari nel senso anzidetto) ma, per converso, laddove egli osservi le predette prescrizioni e occorra un infortunio (incluso il contagio), risulterà assai difficile per il pubblico ministero ipotizzare a suo carico qualsiasi responsabilità di natura penale, difettando la colpa consistente nella violazione di una norma cautelare. Di qui l’assoluta importanza di conoscere in maniera dettagliata le prescrizioni che il D. L.vo 81/2008 (Testo Unico della Sicurezza sul Luogo di Lavoro) pone a carico degli imprenditori/datori di lavoro, dal momento che, nell’esperienza delle corti, nella quasi totalità dei casi, la differenza tra l’esito assolutorio e la condanna, con tutte le relative conseguenze anche in materia di D. L.vo 231/2001, risiede nell’adozione di alcune, minime misure che tuttavia consentono di dimostrare in giudizio l’insussistenza della colpa per violazione di una norma cautelare. E’ palese anche il contrario: un datore di lavoro (e si badi, sono inclusi nel novero dei soggetti destinatari delle prescrizioni di cui al D. L.vo 81/2008 anche le strutture sanitarie e ciò darà luogo a non poche azioni della magistratura inquirente nei prossimi mesi) che non si cura di adeguarsi minimamente alle prescrizioni del D. L.vo 81/2008 e, laddove applicabile, del D. L.vo 231/2001 (Responsabilità amministrativa da reato delle persone giuridiche) si espone al rischio assai concreto di essere inosservante (a sua insaputa) di una miriade di norme cautelari che nondimeno lo individuano come titolare della posizione di garanzia e per ciò solo ha un’altissima probabilità, non appena occorra un infortunio di qualsiasi genere, di incorrere in una condanna penale, con tutto ciò che ne consegue anche in punto di responsabilità dell’ente ex D. L.vo 231/2001. Vale dunque la pena dedicare qualche istante all’individuazione delle predette norme cautelari, la cui osservanza da parte dell’imprenditore/datore di lavoro può evitargli conseguenze di natura penale in caso di infortunio e, nella specie, di contagio da Covid-19. La fonte delle norme cautelari: il D. L.vo 81/2008 La prima e principale fonte delle predette norme cautelari, nella prassi e nelle corti giudiziarie, è proprio il D. L.vo 81/2008 (Testo Unico della Sicurezza sul Luogo di Lavoro) che, a sua volta, costituisce un’attuazione del principio generale sancito dall’art. 2087 del nostro Codice Civile, in virtù del quale il datore di lavoro ha l’obbligo di attuare, nell’esercizio dell’impresa, tutte le misure che, secondo la particolarità del lavoro, l’esperienza e la tecnica, risultano necessarie a tutelare l’integrità fisica e la personalità morale dei prestatori di lavoro, dovendosi includere, alla luce dell’orientamento giurisprudenziale assolutamente consolidato in materia, anche a prevenire l’insorgenza di malattie correlate al lavoro stesso. L’obbligo di vigilare sull’applicazione e sull’osservanza delle misure di sicurezza all’interno dell’azienda, del resto, grava sullo stesso datore di lavoro, a meno che egli non rilasci apposita delega con le forme previste dall’art. 16 D. L.vo 81/2008. La giurisprudenza prevalente, comunque, stenta ad escludere, per la sola esistenza delle delega, la responsabilità penale del datore di lavoro, essendo casomai più frequente il caso in cui vengano rinviati a giudizio, contestualmente, il datore di lavoro e il delegato, magari per violazioni di norme cautelari differenti ([3]) Senza ulteriormente soffermarci in questa sede sui limiti del concorso di responsabilità penale del datore di lavoro in presenza di altre figure previste dalla normativa (R.S.P.P., preposto, ecc.), basti rilevare che tanto rigore nell’attuazione delle prescrizioni del Testo Unico sulla Sicurezza può talvolta apparire eccessivo e poco consapevole delle concrete difficoltà che affronta il datore, soprattutto in caso di imprese medio-grandi, nel gestire direttamente ogni aspetto organizzativo dell’operare quotidiano d’impresa. Tuttavia, non va neppure dimenticato che esistono comunque obblighi che, ai sensi dello stesso D. L.vo 81/2008, il datore di lavoro non può comunque delegare e che ciò nonostante, spiace rilevarlo, non di rado non vengono comunque correttamente osservati, anche in imprese di dimensioni considerevoli.I predetti obblighi, individuati dall’art. 17 del D. L.vo 81/2008, sono:· la designazione del Responsabile del Servizio di Prevenzione e Protezione;· la valutazione dei rischi e l’elaborazione del Documento di Valutazione dei Rischi. Il D. L.vo 81/2008 pone poi, agli artt. 18-55, l’osservanza di altri obblighi in capo al datore di lavoro, che risultano ancor più rilevanti per quanto concerne il rischio di contagio da Covid-19. Si tratta di obblighi che, tuttavia, possono essere delegati dal datore di lavoro e, in particolare:· la nomina di un medico competente per la sorveglianza sanitaria in azienda e la gestione delle emergenze;· la programmazione delle misure di prevenzione;· la valutazione dei rischi derivanti dall’esposizione agli agenti biologici presenti nell’ambiente;· informare i lavoratori circa il pericolo esistente, le misure predisposte e i comportamenti da adottare;· richiedere l’osservanza da parte dei singoli lavoratori delle norme vigenti, nonché delle disposizioni aziendali in materia di sicurezza e di igiene del lavoro e di uso dei mezzi di protezione;· prevedere le condotte da attuare in caso di pericolo immediato;· richiedere al medico competente l’osservanza degli obblighi previsti a suo carico;· fornire i necessari e idonei dispositivi di protezione individuale; E’ proprio quest’ultimo obbligo che, per le specificità proprie del rischio di contagio da Covid-19, risulta, a quanto è dato intendere dalle prime attività di indagine condotte dalle procure, maggiormente disatteso, anche dalle strutture sanitarie (e non solo da quelle private!), dal momento che, è bene rammentarlo, le prescrizionidel D. L.vo 81/2008 risultano vincolanti anche per le strutture sanitarie, anche rivestenti natura pubblica. E’ di tutta evidenza, peraltro, che l’art. 18, lett. “d” del D. L.vo 81/2008 che contempla il predetto obbligo, è esplicito nell’affermare che i dispositivi di protezione individuale debbono essere “…necessari…” e “…idonei…”. Il pensiero corre dunque, prima ancora che alle imprese, alle (tante) strutture sanitarie in cui gli operatori hanno denunciato l’assenza di idonei dispositivi (mascherine non adeguate al rischio Covid-19, assenza di guanti, tute monouso, ecc.). E’ evidente che, in casi analoghi, la violazione del predetto obbligo risulta già di per se stessa sufficiente a costituire l’inosservanza di una norma cautelare sulla quale il pubblico ministero procedente potrà agevolmente strutturare un’ipotesi di accusa colposa (per lesioni o per omicidio) per colpa specifica consistente in (evidente) violazione di legge. E’ inoltre da tenere sempre presente, per ogni impresa, sia essa di natura sanitaria o meno, che l’obbligo di tutela vale anche nei riguardi degli infortuni (incluso, ovviamente, il contagio) patiti da terzi (ad esempio, visitatori dei pazienti ricoverati) nell’area di pertinenza dell’azienda stessa ([4]). Stupisce pertanto, nel senso anzidetto, che alcune procure, in presenza di un numero di contagi degli operatori di strutture sanitarie così elevato da far ipotizzare l’inosservanza di basilari misure di sicurezza quali l’adeguata fornitura di dispositivi di protezione individuale, si siano cimentate nel compito (ben più arduo) di cercare di dimostrare la sussistenza degli elementi costitutivi delle fattispecie di reato di cui agli artt. 452-438 del Codice Penale (epidemia colposa) che, per giurisprudenza prevalente, non è integrabile mediante una condotta omissiva ma, al contrario, solo con una condotta commissiva e per di più a modalità vincolata ([5]). Ben più agevole, in chiave accusatoria, sarebbe infatti dimostrare la (probabile) inosservanza di una o più disposizioni del D. L.vo 81/2008 per disporre di un’ipotesi di accusa agevolmente spendibile in giudizio e non banale da smontare per la difesa. Per quanto qui rileva, comunque, il dato da acquisire è quello per cui il datore di lavoro/legale rappresentante è titolare (anche) della posizione di garanzia rispetto al rischio che i suoi stessi dipendenti o terzi contraggano in ambiente lavorativo il Covid-19 e, salvo provare che la condotta del danneggiato fosse assolutamente abnorme e imprevedibile, l’unico modo per smontare l’ipotesi accusatoria sarà quello di provare di aver adottato tutte le cautele previste dalla normativa ([6]). Momento del contagio e norme applicabili E’ a questo punto che occorre distinguere tra contagio concretizzatosi prima dell’intervento della normativa emergenziale di cui stiamo per dire e condotte maturate in seguito a quest’ultima, recentissima normativa, di cui possiamo individuare il primo “tassello” nella Circolare del Ministero della Salute n. 3190 del 3/2/2020. Per queste ultime condotte, maturate prima del 3/2/2020, le norme cautelari di cui il datore di lavoro/legale rappresentante dovrà dimostrare l’osservanza per andare esente da responsabilità penale, saranno (solo) quelle appena analizzate e contenute nel D. L.vo 81/2008. Sarebbe infatti assurdo chiamare a rispondere l’imprenditore/datore di lavoro delle conseguenze di un rischio che, evidentemente, non era stato opportunamente ponderato neppure dalla più specializzata comunità medico-scientifica, colta clamorosamente in contropiede dalla natura e dalla diffusione del contagio, e dalle stesse strutture sanitarie, anche pubbliche. In parte differente è il ragionamento da fare per quanto concerne i contagi avvenuti dopo il 3/2/2020. In questo caso, infatti, oltre che una maggiore e diffusa consapevolezza generalizzata del rischio, ha cominciato a consolidarsi una normativa (fin troppo) copiosa di natura secondaria che ha sostanzialmente integrato (spesso, per la verità, in apparente inconsapevolezza) le prescrizioni già presenti in materia nel D. L.vo 81/2008. Sarà pertanto necessario per il datore di lavoro/legale rappresentante, in caso di contagio avvenuto dopo il 3/2/2020, dimostrare non solo l’osservanza delle prescrizioni di cui al D. L.vo 81/2008 ma altresì di quelle successive, di natura secondaria, che si sono susseguite in queste ultime concitate settimane di alluvionale produzione normativa e regolamentare. Fin dal 3/2/2020, infatti, il Ministero della Salute emanava la Circolare n. 3190, con cui, rivolgendosi agli operatori a contatto quotidiano con il pubblico forniva alcune basilari indicazioni, quali:”· lavarsi frequentemente le mani;· porre attenzione all’igiene delle superfici;· evitare i contatti stretti e protratti con persone con sintoni simil influenzali;· adottare ogni ulteriore misura di prevenzione dettata dal datore di lavoro; Seguivano, come noto, diversi Decreti del Presidente del Consiglio dei Ministri, che hanno previsto la sospensione di tutte le attività industriali e commerciali salvo quelle di cui all’allegato 1 del D.P.C.M. 10/4/2020 e il Protocollo condiviso di regolamentazione delle misure anti-contagio negli ambienti di lavoro, sottoscritto in data 14/3/2020 dal Governo e da Confindustria con il dichiarato fine di coniugare “…la prosecuzione delle attività produttive con la garanzia di condizioni di salubrità e sicurezza degli ambienti di lavoro e della modalità lavorative…”. In buona sostanza, il predetto Protocollo prevede la riduzione dell’attività lavorativa, invitando i lavoratori a ricorrere allo smart working, a usufruire degli ammortizzatori sociali o, in caso di impossibilità di ricorrervi, invita il datore di lavoro alla sanificazione periodica dei luoghi di lavoro, all’adozione di protocolli di sicurezza che possano prevenire il contagio, al rispetto della distanza interpersonale di almeno un metro, all’adozione di specifici dispositivi di protezione individuale e alla riduzione maggiore possibile delle occasioni di contatto all’interno degli spazi aziendali. Si tratta, in realtà, di prescrizioni che un’accorta valutazione dei rischi, compendiata nel Documento di Valutazione dei Rischi, unita all’osservanza di alcune regole di comune buon senso e all’applicazione delle altre prescrizioni di cui al D. L.vo 81/2008 avrebbe potuto anche precorrere e infatti, nella prassi, molte aziende avevano già attuato di propria iniziativa prima dell’intervento del predetto Protocollo. L’osservanza delle prescrizioni del Protocollo del 14/3/2020 e delle altre prescrizioni già analizzate e contenute nel D. L.vo 81/2008, magari unita all’aggiornamento del Documento di Valutazione dei Rischi, sentito il medico aziendale, rende realisticamente tranquillo il datore di lavoro/legale rappresentante di non incorrere in responsabilità penale in caso di contagio da Covid-19 occorso anche dopo il 3/2/2020.La responsabilità penale-amministrativa dell’ente ex D. L.vo 231/2001 Come già cennato in precedenza, vi è, accanto al D. L.vo 81/2008 di cui già si è detto, un altro testo normativo, presente nel nostro ordinamento da ormai quasi un ventennio, con le cui previsioni le persone giuridiche (imprenditori ma non solo, anche enti pubblici e, per quanto qui rileva, aziende ospedaliere) si trovano sempre più a doversi adeguare. Il D. L.vo 231/2001, infatti, come noto, è il provvedimento normativo che disciplina, con titolazione programmatica “…la responsabilità amministrativa delle persone giuridiche, delle società, e delle associazioni anche prive di personalità giuridica…”. Il provvedimento è stato, a modo suo, rivoluzionario nella misura in cui ha previsto, per la prima volta nel nostro ordinamento, una responsabilità di natura para-penale (definita genericamente “amministrativa” anche per non incorrere nelle maglie del divieto di responsabilità extra-personale di cui agli artt. 27 Costituzione- 40 Codice Penale) a carico non “semplicemente” del legale rappresentante dell’ente, ma anche dell’ente stesso, che può pertanto essere destinatario di sanzioni para-penali di varia natura, da quelle economiche a quelle interdittive quali il divieto di contrattare con la pubblica amministrazione o il divieto di operare. Senza dimenticare l’obiettivo del presente contributo, che rimane quello di individuare i profili di responsabilità del legale rappresentante in caso di contagio da Covid-19, vale la pena spendere alcune brevi considerazioni anche in merito al predetto profilo di responsabilità, che può involgere dunque non più solamente il legale rappresentante ma altresì lo stesso ente rappresentato, rendendolo potenzialmente destinataria delle sanzioni previste dal D. L.vo 231/2001. Non va dimenticato, peraltro, per i fini che qui rilevano, che la giurisprudenza maggioritaria ritiene applicabili le prescrizioni del D. L.vo 231/2001 e la relativa responsabilità di natura amministrativa, anche alle aziende ospedaliere pubbliche ([7]). Non ogni illecito, anche di natura penale, commesso in ambito aziendale, comporta di per sé l’applicazione del meccanismo sanzionatorio di cui al D. L.vo 231/2001 a carico della società. La responsabilità di quest’ultima, infatti, può operare in presenza di alcune condizioni (art. 5 D. L.vo 231/2001), che debbono ricorrere cumulativamente:· l’illecito deve essere commesso dal legale rappresentante della società o da chi sia investito di poteri di rappresentanza, di amministrazione o comunque di gestione dell’ente o di una sua unità organizzativa dotata di autonomia;· l’illecito deve essere commesso in vantaggio o nell’interesse dell’ente; In presenza di questi presupposti, l’ente può essere chiamato a rispondere dell’illecito commesso ove non riesca a provare che:“… A) l´organo dirigente ha adottato ed efficacemente attuato, prima della commissione del fatto, modelli di organizzazione e di gestione idonei a prevenire reati della specie di quello verificatosi;B) il compito di vigilare sul funzionamento e l´osservanza dei modelli di curare il loro aggiornamento è stato affidato a un organismo dell´ente dotato di autonomi poteri di iniziativa e di controllo;C) le persone hanno commesso il reato eludendo fraudolentemente i modelli di organizzazione e di gestione;D) non vi è stata omessa o insufficiente vigilanza da parte dell´organismo di cui alla lettera b)….”. Insomma, senza soffermarci ulteriormente sulla natura e i presupposti di questo peculiare tipo di responsabilità, per l’argomento che rileva nel presente contributo ci è sufficiente sapere che le condotte illecite dei legali rappresentanti o dei rispettivi delegati, ove commesse in vantaggio o nell’interesse dell’ente e in assenza della previsione di un adeguato modello di organizzazione e gestione (si noti il parallelo con il Documento di Valutazione dei Rischi. di cui al D. L.vo 81/2008), possono esporre a gravi conseguenze la stessa esistenza in vita dell’ente. La domanda che occorre porsi, a questo punto, è: per qualsiasi reato commesso dai predetti soggetti “apicali” nell’interesse o a vantaggio dell’ente, risponderà (anche) quest’ultimo ex D. L.vo 231/2001? Ci forniscono la risposta gli artt. 25 ss. del D. L.vo 231/2001, che contengono l’elenco, più volte aggiornato, anche recentemente, dei reati che, se commessi dai predetti soggetti nell’interesse o a vantaggio dell’ente, possono dare luogo, in assenza dell’adozione da parte dell’ente del modello di organizzazione e di gestione di cui all’art. 6 D. L.vo 231/2001, possono dar luogo a responsabilità penale-amministrativa dello stesso. Ebbene, oramai numerose e assai eterogenee sono le fattispecie di reato che possono ingenerare la predetta responsabilità dell’ente e sarebbe dispersivo condurne un’analisi compiuta. Ai nostri fini, è importante rilevare che, dall’Anno 2007, sono state inserite nel novero dei predetti reati due fattispecie tipicamente ricorrenti nell’ambito dell’operatività aziendale, ovvero le lesioni colpose e l’omicidio colposo legati all’inosservanza delle normative in materia di sicurezza sul luogo di lavoro. A questo punto, il cerchio aperto con l’individuazione delle normative in materia di sicurezza applicabili nel caso di contagio da Covid-19 si chiude. Laddove, infatti, venga ravvisata, nei termini già analizzati, l’inosservanza di prescrizioni normative in materia di sicurezza sul luogo di lavoro che ha cagionato delle lesioni o il decesso (e abbiamo già visto che il contagio da Coviud-19 è equiparato, appunto, alla “malattia” costituente l’elemento materiale del reato di lesioni), (anche) l’ente ne verrà chiamato a rispondere ai sensi del D. L.vo 231/2001, con la possibilità di incorrere in gravi sanzioni, anche interdittive. Il puntcum prurens parrebbe, a questo punto, quello di individuare il necessario “…vantaggio…” o “…interesse…” dell’ente, quale presupposto applicativo della relativa responsabilità, che deriverebbe all’ente stesso dalla condotta illecita, dal momento che, in assenza del predetto “vantaggio” o “interesse” non è possibile configurare validamente la responsabilità penale-amministrativa dell’ente. Si tratta, però, di un falso problema, risolto in maniera invero piuttosto “creativa” da una pronuncia della Corte di Cassazione che ha individuato surrettiziamente il predetto “…vantaggio…” necessario ai fini della configurazione della relativa responsabilità ex D. .L.vo 231/2001 nel “…risparmio…” che l’azienda, non fornendo i necessari dispositivi di protezione individuale conseguirebbe indebitamente, realizzando peraltro anche un maggiore profitto legato al fatto di ottimizzare i tempi di produzione non essendosi vincolata a seguire stringenti procedure di sicurezza ([8]) E’ evidente l’incidenza che il principio predetto (invero contrastato da altre pronunce di segno contrario) può assumere nell’ipotesi di contagio da Covid-19. A quanto pare emergere dai primi riscontri dell’autorità inquirente, infatti, numerosissime strutture sanitarie, anche pubbliche, non erano dotate, tra l’altro, di adeguati dispositivi di protezione individuale e/o di procedure idonee, di talchè, potenzialmente, in presenza di un contagio ivi occorso in violazione delle norme di cui al D. L.vo 81/2008, sarebbero destinatarie, mediante i loro legali rappresentanti, non “solo” delle sanzioni penali ma altresì di quelle di natura penale-amministrativa previste dal D. L.vo 231/2001. Se vi sarà concreta applicazione del predetto principio negli accertamenti che l’autorità inquirente condurrà nei prossimi mesi, si assisterà alla contestazione da parte delle procure, non solo delle fattispecie riconnesse alla violazione del D. L.vo 81/2008 ma altresì a un’inedita “pioggia” di contestazioni di responsabilità ex D. L.vo 231/2001, con le relative ripercussioni sanzionatorie a carico dei rispettivi enti, sanitari e non, pubblici e privati che siano. E’ a questo punto, dunque, che emerge in tutta la sua evidenza l’opportunità per ogni ente così come individuato dal D. L.vo 231/2001 di dotarsi di un adeguato modello di organizzazione e gestione, sì da non ritrovarsi destinatario di pesanti sanzioni, anche interdittive, che potrebbero condurre alla sua definitiva cessazione. Anche in questo caso, in realtà, in analogia a quanto avviene per le prescrizioni presenti nel D. L.vo 81/2008, per l’impresa adeguarsi a quanto prescritto è assai meno oneroso che operare senza averlo fatto. E’ realistico supporre, infatti, che la “scure” della magistratura, in caso di indagini di natura penale conseguenti a casi di contagio Covid-19, colpirà primariamente chi di tale modello di organizzazione e gestione, a suo rischio, non ha mai inteso dotarsi, esponendo così se stesso e l’ente rappresentato alle relative responsabilità. Al contrario, però, l’esperienza delle corti insegna che, in presenza di un modello di organizzazione e gestione impostato e attuato, ancorchè perfettibile, l’interesse della norma risulta tutelato e, conseguentemente, è raro che il magistrato si inoltri in un’analisi dettagliatissima delle prescrizioni che si sarebbero eventualmente potute includere nel modello di gestione al fine di ricomprendervi ogni rischio immaginabile. Conclusioni In conclusione, il quadro normativo richiamato ci suggerisce che l’ipotesi che il datore di lavoro venga chiamato a rispondere in sede penale per il contagio da Covid-19 occorso in ambienti di lavoro è fondata. Il contagio da Covid-19 viene trattato nel nostro ordinamento alla stregua di una “malattia” costituente l’elemento materiale di cui agli artt. 589- 590 del Codice Penale, ovvero lesioni personali colpose o omicidio colposo. Per tracciare correttamente i confini della predetta responsabilità è necessario prendere in considerazione la normativa applicabile in materia, e in particolare:· D. L.vo 81/2008 (Testo Unico sulla Sicurezza sul Posto di Lavoro);· D. L.vo 231/2001 (Responsabilità amministrativa delle persone giuridiche);· la normativa secondaria emergenziale emanata dal 3/2/2020 in poi. Al fine di chiamare a rispondere in sede penale il legale rappresentante/datore di lavoro in caso di avvenuto contagio, occorrerà distinguere a seconda del momento dell’evento: Se il contagio avviene prima del 3/2/2020, per andare esente da responsabilità penale il datore di lavoro/legale rappresentante dovrà dimostrare di aver adempiuto le prescrizioni in materia di sicurezza del lavoro previste dal D. L.vo 81/2008 o che la condotta del contagiato fosse obiettivamente imprevedibile. Se, invece, il contagio avviene dopo il 3/2/2020, per andare esente da responsabilità al datore di lavoro/legale rappresentante non sarà sufficiente dimostrare la corretta osservanza delle prescrizioni in materia di sicurezza di cui al D. L.vo 81/2008 ma occorrerà altresì che egli dimostri di essere osservante delle prescrizioni integrativeche trovano la loro fonte nella normativa emergenziale emanata dal 3/2/2020 fino ai giorni nostri, con particolare rilevanza delle linee guida previste dal Protocollo sottoscritto in data 14/3/2020 dal Governo e da Confindustria. In caso venga ravvisata l’inosservanza di una norma in materia di prevenzione degli infortuni sul luogo di lavoro, ad essere esposto a conseguenze non sarà, in virtù delle previsioni del D. L.vo 231/2001, solamente il legale rappresentante/datore di lavoro ma altresì l’ente, sia esso una società, un’associazione o perfino l’ente pubblico nel cui interesse/vantaggio è stato compiuto il reato. Il D. L.vo 231/2001, infatti, richiede, al fine della sussistenza della responsabilità penale-amministrativa dell’ente, che un reato tra quelli tassativamente elencati negli artt. 25 ss. della predetta disposizione venga compiuto da figure apicali dell’ente stesso e in vantaggio o nell’interesse dell’ente. Le lesioni colpose e l’omicidio colposo sono incluse nel novero delle figure di reato che possono dare luogo a responsabilità penale-amministrativa dell’ente ex D. L.vo 231/2001. L’orientamento giurisprudenziale più recente, inoltre, qualifica come “vantaggio” quello che l’ente conseguirebbe da una condotta costituente reato, quale è l’inosservanza di normative di sicurezza sul luogo di lavoro che cagiona il contagio da Covid-19, ad esempio non fornendo il personale di idonei dispositivi di protezione individuale. E’ realistico dunque ritenere che, qualora, come risulterebbe dai primi esiti dell’attività di indagine condotta da varie procure sul territorio nazionale, il contagio da Covid-19 sia stato determinato dall’assenza di dispositivi di protezione individuale o da altre violazioni del D. L.vo 81/2008, non solo il legale rappresentante ma anche lo stesso ente rappresentato risulterà destinatario delle sanzioni previste dal D. L.vo 231/2001, incluse quelle di natura interdittiva. Se non è possibile in astratto scongiurare ogni rischio connaturato all’attività aziendale, è tuttavia possibile escludere che il concretizzarsi del rischio possa avere conseguenze di natura penale (sul legale rappresentante della società) e penale-amministrativa (sull’ente rappresentato) adottando preventivamente alcune fondamentali cautele, quali l’attuazione delle principali prescrizioni in materia di sicurezza sul luogo di lavoro previste dal D. L.vo 81/2008 e la redazione di un adeguato modello di organizzazione e di gestione exart. 6 D. L.vo 231/2001. Autore: Daniele Pomata Avvocato del Foro di Genova www.studiolegalepomatamusarella.it e-mail: d.pomata.studiolegalepomata@gmail.com[1] Così, ex multis, Cass. Pen., Sez. V^, Sent. N. 38388/2012.[2] Così, Cass. Pen., Sez. V^, Sent. N. 43763/2010[3] Così, Cass. Pen., Sez- VII^, Sent. N. 14127/2018. Contra, però, Cass. Pen., Sez. IV^, Sent. N. 4340/2016.[4] Così, Cass. Pen., Sez. IV^, Sent. N. 18444/2015.[5] Così, Cass. Pen., Sez. IV^, Sent. N. 9133/2018.[6] Così, Cass. Pen., Sent. N. 4916/2018.[7] Così, Cass. SS. UU., Sent. N. 38343/14.[8] Così, Cass. Pen., Sez. IV^, Sent. N. 31210/2016.

Continua a leggere

Scritto da:

La responsabilità amministrativa degli enti

11 apr. 2022 • tempo di lettura 5 minuti

Il d.lgs. 231/2001 detta la disciplina della responsabilità amministrativa degli enti per i reati commessi a suo interesse o vantaggio da un soggetto apicale oppure da persone sottoposte alla direzione o alla vigilanza di questi. Premessa: che cosa significa responsabilità amministrativa degli enti e a chi si applicaPresuppostiReati per i quali è prevista la responsabilità amministrativa degli entiSanzioni1 - Premessa: che cosa significa responsabilità amministrativa degli enti e a chi si applicaLa responsabilità amministrativa degli enti derivante da reato è un tipo di responsabilità che possiede caratteristiche proprie della responsabilità penale e della responsabilità amministrativa.Sotto il primo punto di vista, la responsabilità scaturisce dalla commissione da parte di soggetti apicali dell’ente o di soggetto a loro gerarchicamente subordinati dei reati previsti dal decreto ed è la manifestazione della cosiddetta “colpa di organizzazione” dell’ente. L’accertamento della responsabilità, inoltre, è demandata alla competenza del giudice penale. Sotto il secondo punto di vista, quando è accertata la responsabilità, l’ente è soggetto a sanzioni di natura amministrativa (come la confisca).Ai sensi dell’art. 1 d. lgs. 231/2001, la responsabilità può essere imputata a:enti forniti di personalità giuridica;società e associazioni anche prive di personalità giuridica.Non possono essere chiamati a rispondere, invece, lo Stato, gli enti pubblici territoriali, gli enti pubblici non economici e gli enti che svolgono funzioni di rilievo costituzionale.L’ente si costituisce in giudizio tramite un legale rappresentante individuato nello statuto o nell’atto costitutivo. 2 - PresuppostiAi sensi dell’art. 5 del decreto, l’ente risponde per i reati commessi nel suo interesse o a suo vantaggio da:soggetti in posizione apicale: si tratta di chi riveste “funzioni di rappresentanza, di amministrazione o di direzione dell’ente o di una sua unità organizzativa dotata di autonomia finanziaria e funzionale” nonché di chi esercita, anche di fatto, la gestione e il controllo dell’ente stesso;soggetti sottoposti all’altrui direzione. L’ente, quindi, non è responsabile quando l’autore del reato ha agito nell’interesse esclusivo proprio o di terzi. A questo proposito, la giurisprudenza afferma che, qualora i soggetti agenti abbiano agito nell’interesse esclusivo proprio o di terzi, viene meno lo schema di immedesimazione organica: di conseguenza, l’illecito commesso, pur tornando a vantaggio dell’ente, non può più ritenersi come fatto suo proprio, ma un vantaggio fortuito, non attribuibile alla volontà della persona giuridica.L’ente, in secondo luogo, non è responsabile in altri due casi. Se il reato è commesso da un soggetto in posizione apicale, l’ente va esente da responsabilità se dimostra:di aver adottato il modello di organizzazione e gestione dei reati della specie di quello verificatosi; di aver affidato il compito di vigilare sul funzionamento e l´osservanza dei modelli di curare il loro aggiornamento a un organismo dell’ente dotato di autonomi poteri di iniziativa e di controllo; che le persone che hanno commesso il reato lo hanno fatto eludendo fraudolentemente il modello di organizzazione e di gestione;che non vi è stata omessa o insufficiente vigilanza da parte dell’organismo preposto alla stessa. Tale ultima eventualità è sempre esclusa se l’ente ha adottato efficacemente il modello. A questo fine, i parametri per valutare l’efficacia del modello sono esplicitati all’art. 7 co. 4 del decreto: a titolo esemplificativo, il modello deve essere sottoposto a veridica periodica e deve essere elaborato un codice disciplinare volto a sanzionare le condotte contrarie a quanto prescritto.Se il reato è commesso da uno dei soggetti sottoposti all’altrui direzione, l’ente non è responsabile ove dimostri:che la commissione del reato non è stata permessa dall’inosservanza degli obblighi di direzione o vigilanza;di avere, prima della commissione del reato, adottato ed efficacemente attuato un modello di organizzazione, gestione e controllo idoneo a prevenire reati della specie di quello verificatosi.Nei casi in cui l’ente risponde, la sua responsabilità è autonoma rispetto a quella della persona fisica (art. 8 del decreto): l’ente risponde, infatti, anche se l’autore del reato non è stato identificato o non è punibile e se il reato si estingue per una causa diversa dall’amnistia. 3 - Reati per i quali è prevista la responsabilità amministrativa degli entiLa responsabilità amministrativa degli enti è soggetta, ai sensi dell’art. 2 del d.lgs. 231/2001, al principio di legalità: l’ente risponde del reato commesso dalla persona fisica solo se la sua responsabilità amministrativa in relazione a quel reato e le relative sanzioni sono espressamente previste da una legge entrata in vigore prima della commissione del fatto.A questo scopo, gli artt. 24 ss. d. lgs. 231/2001 contengono un fitto catalogo di reati che, se commessi, sono presupposto oggettivo di responsabilità amministrativa degli enti. Ricordiamo a titolo esemplificativo: Indebita percezione di erogazioni, truffa in danno dello Stato, di un ente pubblico o dell’Unione europea o per il conseguimento di erogazioni pubbliche, frode informatica in danno dello Stato o di un ente pubblico e frode nelle pubbliche forniture;Delitti di criminalità organizzata, con finalità di terrorismo o di eversione dell’ordine democratico;Peculato, concussione, induzione indebita a dare o promettere utilità, corruzione e abuso d’ufficio;Pratiche di mutilazione degli organi genitali femminili e delitti contro la personalità individuale (ad es. prostituzione minorile, pornografia minorile, detenzione di materiale pornografico); Omicidio colposo o lesioni gravi o gravissime commesse con violazione delle norme sulla tutela della salute e sicurezza sul lavoro;Ricettazione, riciclaggio e impiego di denaro, beni o utilità di provenienza illecita, nonchè autoriciclaggio e delitti in materia di violazione del diritto d´autore.4 - SanzioniUna volta che viene accertata la commissione del reato da parte delle persone fisiche, quando sussistono i presupposti affinché anche l’ente sia ritenuto responsabile, quest’ultimo risponde di una delle seguenti sanzioni amministrative (art. 9 del decreto):sanzione pecuniaria;confisca;sanzioni interdittive (ai sensi dell’art. 9 co. 2, si tratta dell’interdizione dall’esercizio dell’attività; della sospensione o della revoca di autorizzazioni, licenze o concessioni funzionali alla commissione dell’illecito; del divieto di contrattare con la p.a.; dell’esclusione di agevolazioni, finanziamenti, contributi o sussidi; del divieto di pubblicizzare beni o servizi);pubblicazione della sentenza.Le prime due sanzioni sono volte ad incidere direttamente sul patrimonio dell’ente, che risponde, secondo il principio della responsabilità patrimoniale di cui all’art. 27 del decreto, con il suo stesso patrimonio o con il fondo comune. Le altre due sanzioni hanno lo scopo di disincentivare la commissione di illeciti da parte degli enti. Le sole sanzioni interdittive possono non essere applicate se, ai sensi dell’articolo 17 del decreto, prima che venga dichiarata l’apertura del dibattimento nel primo grado di giudizio, l’ente dimostra di:aver risarcito integralmente il danno ed eliminato le conseguenze dannose o pericolose del reato ovvero di essersi efficacemente adoperato in tal senso;aver eliminato le carenze organizzative che hanno determinato il reato mediante l´adozione e l´attuazione di modelli organizzativi idonei a prevenire reati della specie di quello verificatosi;aver messo a disposizione il profitto conseguito ai fini della confisca.Editor: dott.ssa Elena Pullano

Continua a leggere

Scritto da:

Egregio Avvocato

Commenti

Non ci sono commenti